Haben Sie sich schon einmal gefragt, wie ein Abwehrsystem agiert, das über Ihre digitale Infrastruktur wacht, bereit, jeden Eindringling zu entlarven? In einer Welt, in der Cyberangriffe eine ständige Bedrohung darstellen, ist ein robustes Abwehrsystem unerlässlich. Hier kommt das Security Operations Center (SOC) ins Spiel. Mit dem innovativen Service von netaccess und Arctic Wolf halten wie Cyberangreifende in Schach- wie das in der Praxis aussieht, erklären wir hier.

Beispiel: Cyberangriff auf eine Kommunalverwaltung

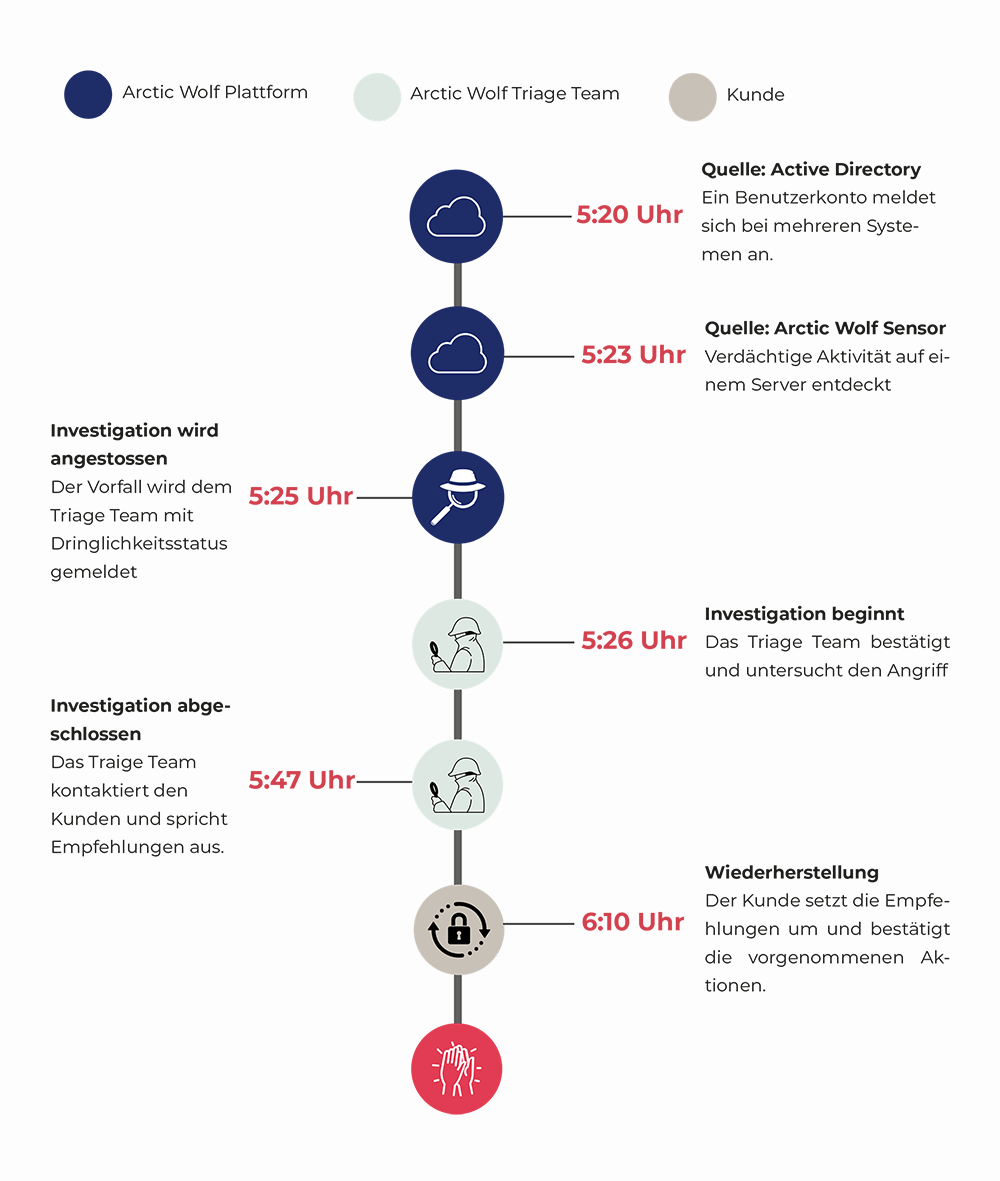

Früh morgens um 5:20 Uhr meldet sich ein Benutzerkonto an, ein möglicher Hinweis auf eine Anomalie. Das könnte beispielsweise sein, wenn ein Benutzerkonto sich plötzlich bei mehreren Systemen gleichzeitig oder zu ungewöhnlichen Zeiten anmeldet, insbesondere wenn dies von einem unbekannten oder unautorisierten Standort aus geschieht. Solche ungewöhnlichen Aktivitäten können darauf hindeuten, dass ein Angreifer versucht, unbefugten Zugriff zu erlangen oder sensible Daten zu stehlen.

Innerhalb von Minuten, um 5:23 Uhr, stuft die Arctic Wolf Sensorplattform dies als potentiellen Cyberangriff ein. Dies könnte zum Beispiel das Ausführen von unbekannten oder bösartigen Prozessen, das unautorisierte Kopieren oder Löschen von Dateien, das Versuchen, auf privilegierte Bereiche zuzugreifen, oder das Abfangen von Datenübertragungen umfassen. Darüber hinaus können ungewöhnliche Netzwerkanomalien wie ein erhöhtes Datenaufkommen oder verdächtiger Datenverkehr auf bestimmten Ports oder Protokollen ebenfalls auf einen Angriff hinweisen. In jedem Fall ist es die Aufgabe des SOC, solche Aktivitäten zu erkennen und entsprechend zu reagieren, um die Sicherheit des Systems zu gewährleisten.

Aktives Reagieren des SOC-Teams

Der Vorfall wird an das Triage-Team eskaliert. Dieses leitet sofort um 5:25 Uhr eine Untersuchung ein, nachdem der Vorfall als dringlich eingestuft wurde. Die Experten bestätigen um 5:26 Uhr den Angriff, da sich bei der Untersuchung gezeigt hat, dass es auffällige Aktivitäten gab in den Active Directory Logs des Nutzers. Dieser hat sich in kürzester Zeit bei vielen Systemen angemeldet. Nun beginnt eine detaillierte Analyse, um den Umfang und die Auswirkungen zu verstehen. Bis 5:47 Uhr ist die Untersuchung abgeschlossen, und das Triage-Team teilt die Ergebnisse netaccess und dem Kunden mit. Darin enthalten ist die Dokumentation mit detaillierten Angaben zum C2-Verkehr sowie den Anmeldungen, die diesen Verbindungen vorausgingen. Zudem wird eine Empfehlung ausgesprochen, welche Massnahmen ergriffen werden müssen, um den Angriff einzudämmen.

- Sperren des Gerätes und Verbindung zum Netzwerk trennen

- Ändern der Passwörter für die Konten des betroffenen Anwenders

- AV-Scan auf den Endpunkten durchführen

Sobald netaccess oder der Kunde selbst, dass Gerät gesperrt hat und die Passwörter geändert hat, bestätigt er dies an Arctic Wolf zurück.

Nach Abschluss der Untersuchung und Analyse des Cyberangriffs spricht das Triage- und Concierge-Security-Team dem Kunden verschiedene Empfehlungen aus, um die Sicherheit ihres Systems für die Zukunft zu verbessern und weitere Schäden zu verhindern. Einige dieser Empfehlungen umfassen oft:

- Passwortrichtlinien überprüfen und aktualisieren: Der Kunde sollte seine Passwortrichtlinien überprüfen und sicherstellen, dass sie den aktuellen Sicherheitsstandards entsprechen. Dies kann das Erzwingen von starken Passwörtern, die Implementierung von Zwei-Faktor-Authentifizierung oder die Einführung eines Passwortmanagers umfassen

- Passwörter zurücksetzen: Alle betroffenen Benutzer sollten angewiesen werden, ihre Passwörter umgehend zurückzusetzen, um sicherzustellen, dass keine unbefugten Zugriffe auf ihre Konten möglich sind.

- Geofence Firewalls ergänzen: Damit kann die geografische Region identifiziert werden, aus der der Datenverkehr stammt

- Sicherheitspatches und Updates einspielen: Der Kunde sollte sicherstellen, dass alle seine Systeme und Software auf dem neuesten Stand sind und alle verfügbaren Sicherheitspatches und Updates installiert werden, um bekannte Schwachstellen zu beheben.

- Netzwerküberwachung intensivieren: Eine verstärkte Überwachung des Netzwerkverkehrs und der Systemaktivitäten kann dazu beitragen, weitere Anomalien oder verdächtige Aktivitäten frühzeitig zu erkennen und darauf zu reagieren.

- Sicherheitsbewusstsein schulen: Mitarbeiter sollten regelmässig in Bezug auf Sicherheitsbewusstsein geschult werden, um sie für die aktuellen Bedrohungen zu sensibilisieren und sicherzustellen, dass sie sich bewusst sind, wie sie dazu beitragen können, das Risiko von Cyberangriffen zu minimieren. Entdecken Sie unser Angebot hier.

Fazit

Schnell wird deutlich: Ohne die Expertise und die schnelle Reaktionsfähigkeit eines SOC wäre eine solche Abwehr nicht möglich. Die Zeit ist entscheidend, denn oft bemerken Unternehmen erst, wenn Geld auf dem Konto fehlt oder Daten verschwunden sind, dass überhaupt ein Angriff stattgefunden hat. Indem man die Katastrophe im Keim erstickt, können Unternehmen die potenziellen Auswirkungen eines Cyberangriffs minimieren und ihre digitale Integrität schützen.